Resumen del video

La discusión enfatiza la creciente importancia de la ciberseguridad en el contexto empresarial y personal, destacando cómo los ataques cibernéticos se han vuelto más frecuentes y sofisticados, e incluso más rentables que otras actividades criminales.

Se abordan temas como la vulnerabilidad de las infraestructuras críticas, las nuevas tendencias de ataque (como los que usan WhatsApp) y la necesidad de cambiar la percepción de que los ciberataques solo les ocurren a otros. Además, se discuten la gestión de incidentes, la importancia de tener un plan de respuesta, y la necesidad de adaptarse a un panorama de amenazas en constante evolución, mencionando estándares y marcos de trabajo como NIST, ISO 27001, ISO 31000 y CIS Controls.

¿Qué es Ciberseguridad? Concepto y guía para principiantes

La ciberseguridad es el conjunto de prácticas, tecnologías y procesos diseñados para proteger los sistemas informáticos, redes, datos y dispositivos frente a ataques digitales. En otras palabras, entender cual es el concepto de qué es ciberseguridad implica reconocerla como una disciplina esencial que busca prevenir accesos no autorizados, filtraciones de información, robo de identidad y amenazas como el malware, el phishing o el ransomware.

En un mundo cada vez más digitalizado, la ciberseguridad no solo es responsabilidad de las grandes empresas; también es una necesidad básica para cualquier usuario conectado a internet.

Ciberseguridad para principiantes: el punto de partida

Para quienes recién inician en este campo, la ciberseguridad para principiantes representa la puerta de entrada a una de las profesiones más demandadas y estratégicas de la actualidad. Aprender los conceptos básicos, identificar los riesgos digitales más comunes y conocer buenas prácticas de protección personal es clave para entender cómo funciona este universo.

Comenzar con un curso de ciberseguridad diseñado especialmente para principiantes puede marcar la diferencia entre ser víctima de un ataque y convertirse en un usuario consciente, preparado y con proyección laboral. Además, si buscas crecer profesionalmente, este primer paso te puede llevar a una futura especialización en ciberseguridad o incluso a trabajar como analista de seguridad digital.

La importancia de la Ciberseguridad en el mundo digital

En la actualidad, vivimos conectados de forma constante. Desde operaciones bancarias hasta conversaciones personales, todo se encuentra en línea. Por eso, entender la importancia de la ciberseguridad es más urgente que nunca. Esta disciplina se ha convertido en uno de los pilares fundamentales para proteger nuestra identidad digital, la información empresarial y los sistemas críticos de gobiernos y organizaciones.

La ciberseguridad no solo se trata de instalar un antivirus o cambiar contraseñas periódicamente. Es una estrategia integral que busca anticipar, detectar y responder a amenazas que pueden comprometer la estabilidad de negocios, instituciones públicas y la vida de los ciudadanos. En este contexto, proteger los activos digitales ya no es una opción, sino una necesidad.

La Ciberseguridad en Perú

En los últimos años, la ciberseguridad en Perú ha tomado relevancia debido a incidentes que afectaron a entidades financieras, organizaciones públicas y plataformas de servicios. Casos como los ataques dirigidos a bancos, municipalidades o incluso el uso indebido de datos personales han puesto en evidencia la vulnerabilidad del entorno digital peruano.

Estos eventos muestran que la ciberseguridad no es un lujo, sino una inversión crítica para prevenir pérdidas económicas, crisis de reputación e incluso delitos informáticos de gran escala.

La evolución de las amenazas y la perspectiva necesaria

Cuando se habla de ciberseguridad, ya no se refiere solo al antivirus, el firewall o la desconexión de personas. Los periodistas a menudo preguntan qué software usar para nunca ser hackeado, pero esa solución no existe ni existirá. Es necesario introducir un nuevo comportamiento en el uso de tecnologías.

- Noticias de ciberseguridad en Perú: Se mencionan noticias locales sobre incidentes de ciberseguridad que afectaron a entidades como Interbank, BCP, BBVA y RENIEC (aunque el problema no fue directamente en Reniec, sino en un tercero). Estas noticias son importantes para reconocer que los ciberataques son parte de nuestro día a día.

- La Seguridad de que Ocurrirá: En seguridad, la perspectiva es que te va a pasar. Es crucial cambiar la creencia general de que las desgracias solo les ocurren a otros. Esta industria sigue incrementándose.

- Contexto Externo y Guerras No Convencionales: Factores externos como el contexto geopolítico (ej. guerra Ucrania-Rusia y el apoyo de España a Ucrania pueden afectar incluso a países aparentemente imparciales. Existen guerras no convencionales que impactan a los países, como la de aranceles y la desinformación.

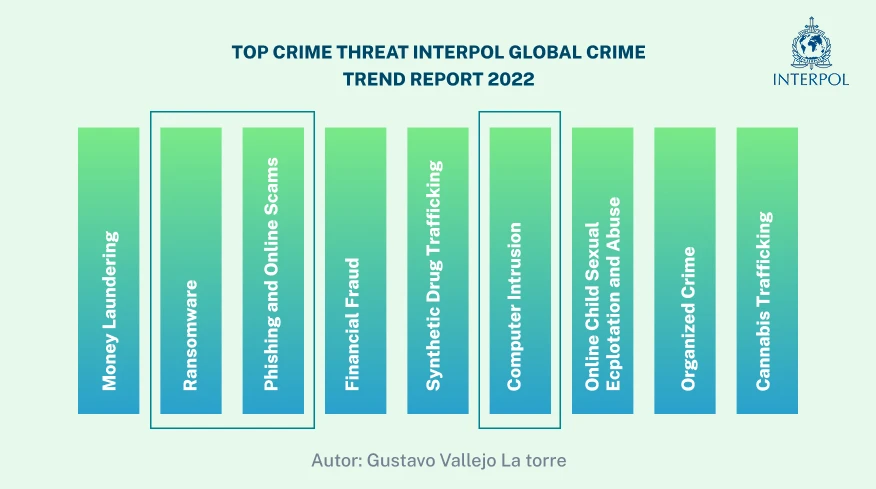

- Rentabilidad del ciberdelito: El ransomware y el phishing generaron miles de millones de dólares en ingresos para 2022. Esta actividad ya es más rentable que vender drogas sintéticas, la explotación infantil o vender marihuana. Se prevé que, en los próximos años, ransomware y phishing sean la principal fuente de ingresos para los ciberdelincuentes, superando incluso el lavado de activos.

- Comportamiento Humano: La rentabilidad del ciberdelito no cambiará significativamente debido al comportamiento de las personas. El cambio de comportamiento es largo y suele ocurrir después de sufrir un ciberataque, que puede ser demasiado tarde. La industria del ciberdelito seguirá creciendo.

¿Por qué nos llevan delantera los ciberdelicuentes?

Se espera que los ingresos del ciberdelito se dupliquen en los próximos años, alcanzando billones de dólares. Una de las razones por las que los delincuentes llevan la delantera es que las personas (tanto ciudadanos comunes como profesionales de ciberseguridad) no entienden realmente cómo se comportan.

- Terminología y Motivación: La palabra correcta es "ciberdelincuente", ya que realizan acciones delictivas usando medios informáticos. Estos delincuentes buscan dinero, que encuentran en la información.

- Vulnerabilidad del Ciudadano Común: A pesar de las advertencias básicas (no entrar en redes sociales dudosas, no descargar aplicaciones de origen desconocido, ignorar SMS sospechosos), siempre habrá personas que hagan clic en enlaces maliciosos, especialmente si los delincuentes atacan bases de datos masivas.

- Negacionismo en Ciberseguridad: Dentro de las empresas, existe el negacionismo: la creencia de "esto no me va a pasar" o "eso es para otros". Algunos configuran sistemas de seguridad y se olvidan. Sin embargo, hoy estamos en la era de revisar, revisar y volver a revisar.

- La Demanda del Ritmo: La Demanda del Ritmo: El ritmo de la ciberseguridad demanda vigilancia constante. No basta con trabajar 8 horas; se necesita monitoreo 24/7 porque el crimen evoluciona continuamente.

- Uso de IA y Cómputo Cuántico por Ciberdelincuentes: Los cibercriminales ya están utilizando inteligencia artificial para sus actos. Se cree que en unos años (o antes), comenzarán a usar cómputo cuántico. Esto crea un escenario complejo para las empresas, y si las personas no están preparadas, serán víctimas.

Tipos de Ciberseguridad conoce sus variantes

Uno de los conceptos fundamentales para quienes desean aprender qué es ciberseguridad ya sea por interés profesional o personal es comprender sus principales ramas. Existen diferentes tipos de ciberseguridad, cada uno enfocado en proteger un área específica dentro del entorno digital. Conocer estas variantes te permitirá tener una visión integral del ecosistema de seguridad informática.

1. Ciberseguridad de red

La seguridad de red se encarga de proteger las conexiones entre computadoras, servidores, routers y otros dispositivos. Su objetivo es prevenir accesos no autorizados, ataques de denegación de servicio (DDoS), sniffing y otras amenazas que comprometen la integridad de las comunicaciones.

Este tipo de protección es vital tanto para empresas como para usuarios particulares, ya que el primer punto de entrada de muchos ciberataques es la red misma.

2. Ciberseguridad de aplicaciones

La seguridad de aplicaciones se centra en proteger el software desde su etapa de desarrollo hasta su implementación y uso. Incluye la detección y corrección de vulnerabilidades como inyecciones SQL, errores de autenticación o brechas de configuración.

Hoy más que nunca, con el crecimiento de apps móviles y web, esta área de la ciberseguridad es crítica para prevenir robos de información y fraudes digitales.

3. Seguridad de infraestructura

Este tipo de ciberseguridad busca proteger los sistemas físicos y virtuales que sostienen las operaciones de una organización: servidores, data centers, dispositivos IoT, sistemas SCADA, etc. Es especialmente relevante en sectores como energía, transporte o salud, donde un ataque puede tener consecuencias reales sobre la vida humana o el funcionamiento del país.

4. Seguridad de datos

La seguridad de datos se enfoca en preservar la confidencialidad, integridad y disponibilidad de la información. Incluye mecanismos de cifrado, gestión de accesos, prevención de pérdida de datos (DLP) y respaldo seguro. Es una de las ramas más transversales, ya que toda organización —grande o pequeña— debe proteger los datos personales y corporativos que maneja.

5. Seguridad móvil

La seguridad móvil responde a la necesidad de proteger smartphones, tablets y otros dispositivos portátiles, que cada vez almacenan más información sensible. Las amenazas como apps maliciosas, redes Wi-Fi inseguras o robo físico del equipo exigen medidas específicas como el uso de MDM (Mobile Device Management) y autenticación multifactor.

Estándares y marcos de Ciberseguridad

Existen varios estándares y mejores prácticas para la gestión de la ciberseguridad.

- NIS Cyber Security Framework 2.0: Es un estándar para el gobierno federal de EE. UU., pero es abierto y puede ser utilizado por otras organizaciones. Su aplicación debe ser adecuada al nivel de madurez de la empresa; puede ser demasiado extenso para PyMEs. Ayuda en conceptos de arquitectura empresarial y de seguridad. Incluye la seguridad de datos.

- ISO 27001 (Sistema de Gestión de Seguridad de la Información - SGSI): Es un modelo para garantizar la seguridad de la información en la operación. Es un documento de alto nivel cuya implementación varía. Existe un afán de certificación, pero tener un SGSI certificado no garantiza la invulnerabilidad. Un SGSI debe demostrar que realmente protege y agrega valor al negocio. La mejora continua dentro del sistema a menudo no se realiza si "funciona" o solo por la certificación.

- ISO 31000 (Gestión de Riesgo): Es transversal y proporciona acciones de prevención y planificación para tomar decisiones informadas. Se está actualizando (esperada para 2026-2027) e incluirá riesgos emergentes, evaluación de impacto a la privacidad y riesgos de IA. El riesgo es como el "sistema nervioso" de la empresa, afectando horizontal y verticalmente; no es solo un mapa de calor, sino una gestión con procesos.

- CIS Controls Versión 8.1: Es un modelo más operativo que las ISO, útil para empresas medianas y pequeñas que inician en ciberseguridad. Es abierto y gratuito. Puede ser un paso inicial antes de alcanzar la madurez para implementar una ISO o NIS.

- Otros Estándares: Existen al menos 11 buenas prácticas más, que requieren revisión constante debido a sus actualizaciones. Se mencionan Cloud Security Alliance (controles para seguridad en la nube) y Secure Control Framework (SCF) como un gran compendio.

Herramientas y controles de Ciberseguridad

Las herramientas son numerosas y su elección debe basarse en el modelo de seguridad adoptado por la empresa.

- Limitaciones de las Herramientas: Las herramientas no eliminan el riesgo; ayudan a reducirlo. Es necesario describir situaciones en las que los controles no serán suficientes y aceptar el riesgo residual con sus consecuencias.

- El Concepto de Repudio: Al evaluar las consecuencias de la seguridad (confidencialidad, integridad, disponibilidad), se debe añadir el "repudio". Esto modifica los cálculos de riesgo.

Tecnologías específicas:

- DLP (Data Loss Prevention): Monitorea el flujo de información y puede bloquear filtraciones.

- MDM (Mobile Device Management): Ayuda a controlar dispositivos móviles como smartphones, smartwatches y tablets.

- Antivirus / Antiexploit / XDR: Ayudan a proteger los dispositivos.

- Controles como Activos: Un control en sí mismo es un activo con capacidades y vulnerabilidades, por lo que necesita ser actualizado (ej. un firewall). Se necesita una perspectiva de 360 grados de la seguridad.

- Principio de Mínimo Privilegio: Los equipos deben configurarse con el principio de menos privilegio para evitar que los usuarios modifiquen configuraciones de seguridad.

- Comportamiento del Usuario: El comportamiento del usuario es clave. A menudo, al usuario no le importa la información de la empresa. La concientización no debe ser solo un ruego; debe incluir la identificación de responsabilidades y las consecuencias (administrativas, civiles, penales) por incumplimiento.

- Actualizaciones Legales: Se han actualizado códigos penales para incluir delitos informáticos, como el mal uso de la inteligencia artificial. El personal de seguridad y legal debe entender estas responsabilidades.

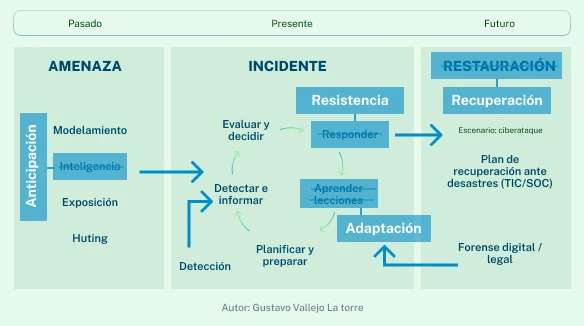

Ciberresiliencia: Anticipación, resistencia, recuperación y adaptación

Las empresas deben incluir el desarrollo de la ciberresiliencia. Esto es la capacidad de anticipar, resistir, recuperarse y adaptarse a los ciberataques, ya que estos ocurrirán repetidamente. Se necesita cambiar la perspectiva sobre cómo visualizar los ataques.

Componentes de la Ciberresiliencia:

Componentes de la Ciberresiliencia:

- Anticipación: Entender el comportamiento de los actores de amenaza.

- Resistencia: Depende del tipo de ataque y si la infraestructura es crítica. La ley de ciberdefensa del país debería responder a ataques a infraestructura crítica.

- Recuperación: Tener un plan de recuperación ante desastres (DRP), no solo a nivel de TI sino considerando ataques al propio SOC (Centro de Operaciones de Seguridad).

- Adaptación: Los ataques están evolucionando con estrategias militares claras, requiriendo entender el comportamiento de los agentes de amenaza.

- Aprendizaje Continuo: Cada ataque es una oportunidad de aprendizaje. Es importante analizar los incidentes y plantearse cómo se manejarían situaciones similares en el contexto local.

- Proceso Cambiante: La ciberseguridad es un proceso cambiante que requiere revisión y actualización constante.

¿Dónde estudiar Ciberseguridad en Perú?

El crecimiento de las amenazas digitales ha generado una alta demanda de profesionales en ciberseguridad, tanto en el sector público como privado. Si te interesa ingresar a este campo, es natural que te preguntes: ¿dónde estudiar ciberseguridad en Perú? La buena noticia es que hoy existen diversas opciones de formación adaptadas a distintos niveles de conocimiento, desde ciberseguridad para principiantes hasta especialización en ciberseguridad.

Programa de Ciberseguridad en Perú

El Programa de Ciberseguridad de Cibertec liderado por expertos de la industria como Gustavo Vallejo La Torre. Este programa está diseñado para quienes desean convertirse en analistas de ciberseguridad, incluso sin tener conocimientos previos. Su enfoque es 100 % práctico y está alineado con los requerimientos reales del mercado.

Detalles del Programa de Ciberseguridad en Cibertec

- Modalidad: 100 % online

- Certificación: Especialidad en Ciberseguridad por Cibertec

- Precio regular: S/ 4,199

- Precio con descuento: S/ 2,939

- Facilidades de pago: Hasta 12 cuotas sin intereses con tarjetas BBVA, BCP y Diners

Detalles del Programa:

- Se presentó parte del portafolio de Cibertec, enfocado en ciberseguridad.

- Se mencionaron otros programas (IA Prompt Engineering, Gestión Inteligente de Datos).

- Se ofrece un descuento especial y pago en cuotas.

- Precio normal: 4,199 soles; Precio con descuento: 2,939 soles.

- Opciones de pago: Hasta 12 cuotas sin intereses con tarjetas Diners, BCP y BBVA.

- Inicio: 21 de octubre.

- Duración: 25 semanas.

- Horas: 240 horas.

- Certificación: Certificado de Cibertec con especialidad en ciberseguridad.

- Acceso: Se invitó a seguir el enlace compartido en el chat o escaneando un QR, que lleva a la página de e-commerce con la malla curricular y opción de matrícula.

- Finalmente, Lourdes agradeció la participación y el interés en el tema. Y también invitó a aprovechar la oportunidad de sumergirse en el mundo de la ciberseguridad a través del programa especializado.

Conviértete en un analista de Ciberseguridad

- ¡No dejes pasar esta oportunidad de formarte en una de las áreas más demandadas del momento! Inscríbete ahora en nuestro Programa de Ciberseguridad y aprovecha un 30% de descuento exclusivo en la web, con opción de pago en hasta 12 cuotas sin intereses.

- Protege tu futuro profesional en un mundo cada vez más digital y vulnerable. Esta es tu oportunidad de adquirir habilidades clave para convertirte en un especialista altamente valorado en el mercado. ¡Click aquí para Inscríbete hoy mismo al Programa de Ciberseguridad!